0.81°C, ветер 3.88 м/с, 82%

Информационная безопасность

Старший оперуполномоченный отделения по противодействию киберпреступности

криминальной милиции УВД Минского райисполкома

Афанаскин Антон Михайлович:

"О наиболее распространенных способах совершения киберпреступлений, зарегистрированных на территории Минского района в 2023 году"

За 9 месяцев 2023 года на территории Минского района зарегистрировано 327 киберпреступлений (за аналогичный период 2022 года – 298). В структуре преступности преобладают хищения с использованием банковских платежных карт, полученных методом социальной инженерии «вишинг» или с использованием мошеннических интернет-ресурсов «фишинг», квалифицированных по ст. 212 УК Республики Беларусь.

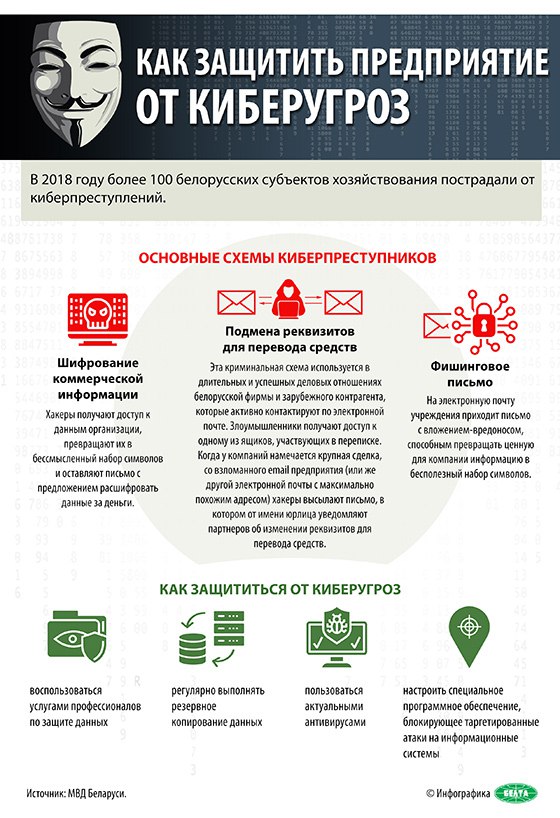

«Вишинг» - первый актуальный способ совершения мошеннических действий, когда злоумышленники обзванивают граждан, представляясь сотрудниками различных служб банков, Национального банка, Ассоциации банков, правоохранительных органов. Звонок поступает на мобильный телефон или в мессенджер (Viber, WhatsApp), при этом номера телефонов, с которых осуществляется звонок, могут быть похожи на официальные телефоны этих организаций. Чтобы войти в доверие, злоумышленники могут обращаться по имени, назвать адрес или часть цифр номера карты. В процессе разговора возможны "переключения" на сотрудников иного (обслуживающего) банка.

Цель — убедить клиента предоставить данные, необходимые для входа в интернет-банк, а также для осуществления платежа. Получив информацию, мошенник списывает деньги со счетов. Кроме того, часто клиент, предоставив все данные, одобряет, тем самым, оформление на свое имя кредита.

В этом случае, он теряет не только средства со своих счетов, но и сумму одобренного кредита.

Нередки случаи убеждения гражданина пойти в банк и оформить на свое имя кредит, якобы для поимки недобросовестного работника этого банка, установить на мобильный телефон или компьютер приложение, для удаленного доступа к этим устройствам, чтобы контролировать действия их жертвы. Получив на свой счет кредитные денежные средства, гражданину указывается на необходимость их перевода на безопасный счет, однако впоследствии контролируемый мошенником.

Сотрудники банковских учреждений и правоохранительных органов не звонят клиентам в мессенджере. Если вам поступил такой звонок, необходимо обратиться в банк по единому номеру и прекратить разговор с мошенником.Не устанавливать по чьей-либо просьбе дополнительных и неизвестных приложений.

Также необходимо обращать внимание и на номера звонящих, в настоящее время мошенники используют нелегальные номера операторов связи, расположенных на территории Республики Беларусь, однако также могут использовать абонентские номера других стран.

Справочно: 19.07.2023, Минским РОСК возбуждено уголовное дело по ч. 4 ст. 212 УК Республики Беларусь, по факту хищения денежных средств гражданки Н. в сумме 162 380 рублей. 19.07.2023, злоумышленник, находясь в достоверно неустановленном месте, с использованием абонентских номеров +37361094706, +37065459993, +35796704898, посредством интернет-мессенджера «WhatsApp», осуществил звонок гражданке Н., вследствие чего представился сотрудником милиции Республики Беларусь и уведомил о том, что на имя потерпевшей оформляется кредит гражданкой Республики Беларусь в другом городе.

Далее, мошенник создает психологически-критическую ситуацию для потерпевшего путем разъяснения определенных положений: нужно действовать быстро, чтобы предотвратить оформление кредита и защиту денежных средств, которые хранятся на имеющихся банковских счетах; необходимо сообщить о наличии иных счетов в банковских учреждениях Республики Беларусь для защиты от мошеннических посягательств; нельзя разглашать информацию о разговоре с мошенником («сотрудником милиции»), поскольку данный факт может повлечь привлечение к уголовной ответственности по ряду статей УК Республики Беларусь (также мошенник может назвать номера статей из УК Республики Беларусь).

В данном случае, злоумышленник также делает акцент на том, что если потерпевший, сообщит кому-либо о данном разговоре, то он и тот, кому стало известно о данном разговоре, будут привлечены к уголовной ответственности. При возникновении сомнения у потерпевшего, мошенник может прибегать к угрозам, выраженным в том, что потерпевший отказывается выполнить свой гражданский долг, оказать содействие в поимке мошенников, а также может сообщить о том, что потерпевший может быть в сговоре с мошеннической группой и будет привлечен к ответственности.

Далее, злоумышленник начинает сообщать о том, что будет записан разговор, потому что таким образом составляется протокол устного опроса и начинает задавать вопросы: о заработной плате, о том известны ли потерпевшему определенные лица, о наличии в банковских учреждениях Республики Беларусь иных расчётных счетов, которые необходимо защитить от злоумышленников, идентификационном номере паспорта. После этого, мошенник говорит, что переадресует звонок на сотрудника Национального Банка Республики Беларусь или иной орган банковской системы Республики Беларусь (может быть вымышленная организация – «Ассоциация белорусских банков»).

Следует отметить, что в процессе разговора, злоумышленник может предоставлять фотоизображения служебного удостоверения, сообщать звание, номер жетона и прочую информацию. В ходе общения с сотрудником банковской системы, гражданка Н. по указанию последнего установила на свой мобильный телефон приложение удаленного доступа «RustDesk», которое позволило контролировать действия их жертвы, а также получать информацию с устройства (SMS-сообщения, которые поступают на мобильный телефон, сведения из мобильного банкинга и иную информацию). Следует отметить, что мошенники могут просить установить следующие приложения: RustDesk, AnyDesk, TeamViewer (программы для удаленного доступа к устройству): Иконки указанных приложений!!

После этого, мошенник, получив доступ к устройству гражданки Н., посредством программы удаленного доступа «RustDesk» завладело 3D-secure кодами, поступившими на абонентский номер потерпевшей, вследствие чего осуществило доступ к расчетным счетам ЗАО «Альфа-Банк» и осуществило хищение денежных средств в сумме 162 380 рублей. Похищенные денежные средства сразу же после хищения были распределены между расчетными счетами иных банковских учреждений Республики Беларусь.

12.07.2023, аналогичным способом, мошенники похитили у гражданки М. денежные средства в сумме 13283 рублей, что образует состав преступления, предусмотренный ч. 3 ст. 212 УК Республики Беларусь. Следует отметить, что мошенники после успешного получения кредита потерпевшим, могут попросить гражданина перечислить денежные средства на расчетный счет (который находится в пользовании злоумышленника) для безопасности и дальнейшего аннулирования кредита.

Приведенный пример хищения денежных средств содержит основные направления деятельности мошенника при указанном виде хищения, однако в каждой отдельной ситуации диалоги могут отличаться, также как и информацию, которую мошенники могут доводить до потерпевшего.

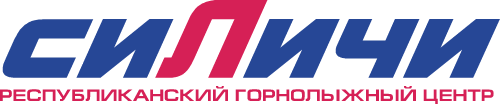

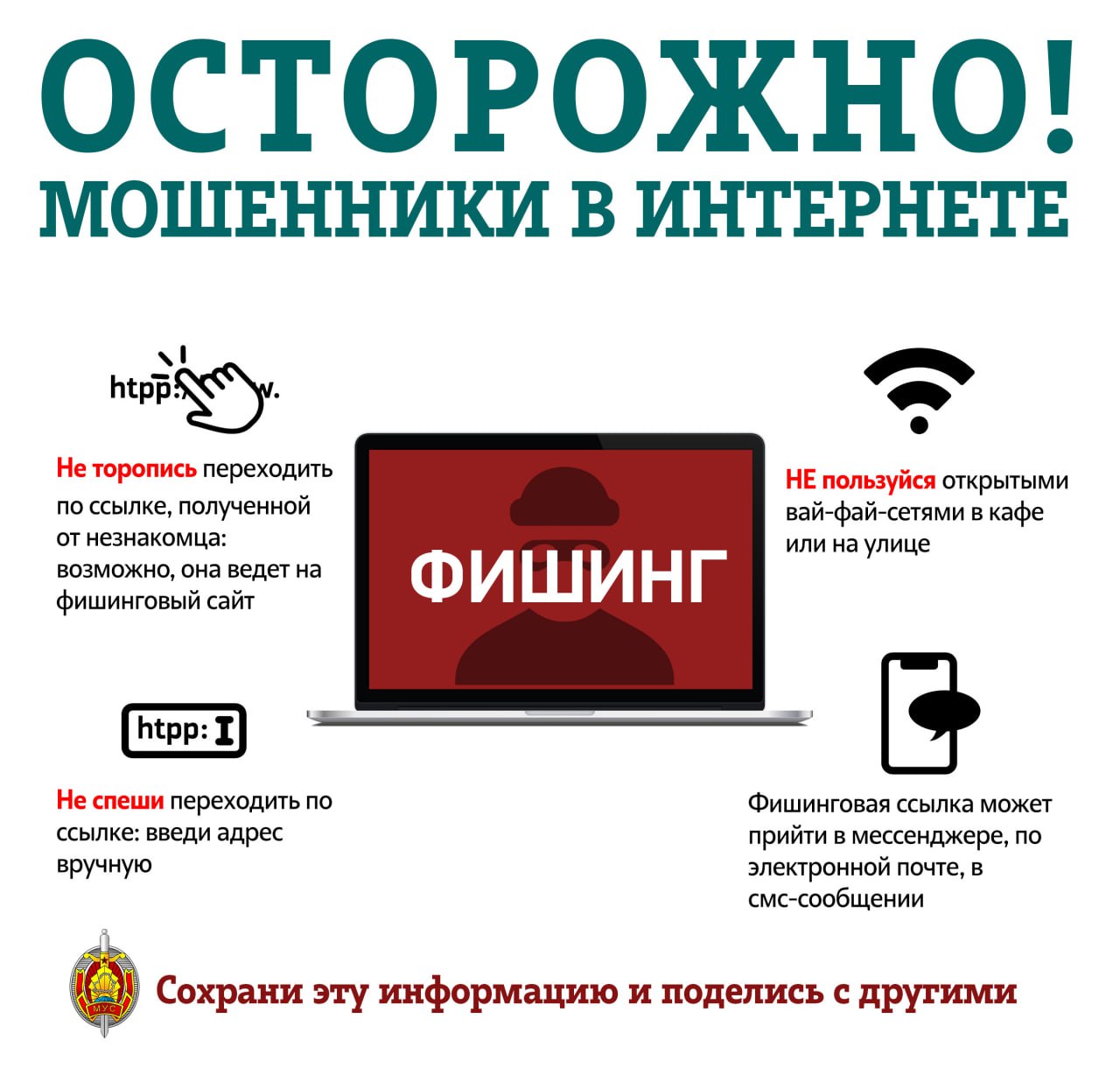

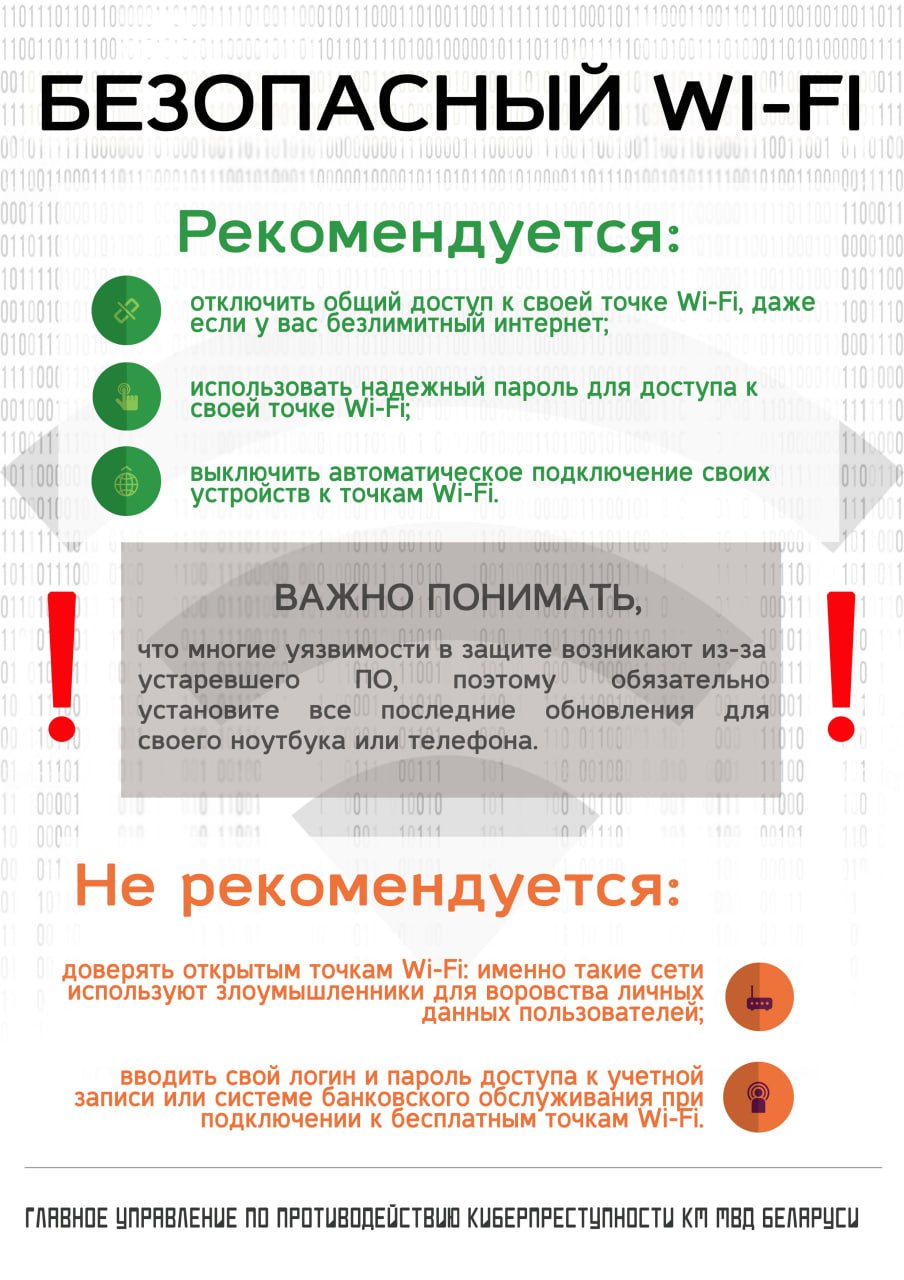

«Фишинг» - получение через каналы дистанционного банковского обслуживания доступа к денежным средствам граждан и последующего их хищения. Наиболее распространенным способом хищения является размещение в Интернете поддельных «фишинговых» страниц входа в «Интернет-банк». При этом интерфейс «фишинговой» страницы визуально схож с официальной страницей банка, а фишинговые ссылки содержат слова, схожие с названием банка. Расчет злоумышленников построен на невнимательности граждан, которые при входе в «Интернет-банк» через поисковой запрос в Интернете зачастую по первой ссылке попадают на страницу мошенников.

Далее гражданин вносит авторизационные данные в предложенные ему формы, не подозревая, что ресурс не является официальной страницей банка. Таким образом, в распоряжении мошенников оказывается информация, позволяющая получить доступ к счетам клиента. Отличительным признаком «фишинга» является наличие пометки «реклама», зависание страницы после ввода реквизитов со ссылкой на проведение технических работ, наличие орфографических и пунктуационных ошибок, некорректное наименование Банка. В настоящее время мошенники видоизменяют схемы «фишинга»: после получения реквизитов доступа переходят в «режим ожидания» и осуществляют хищение средств только после поступления на счет клиента крупной суммы.

Помните, что любая попытка завладения личной информацией должна вызывать настороженность. Небезопасно переходить по первым предложенным ссылкам и вводить на интернет-ресурсах свое имя, телефонный номер, паспортные данные, реквизиты платежных карт, коды доступа, сеансовые ключи и прочую информацию из поступающих SMS-сообщений. Проверяйте корректность адресов сайтов, которые вы посещаете, для чего необходимо сравнивать доменное имя с доменным именем банка из других официальных источников.

Однако наиболее распространенным способом совершения киберпреступлений является размещение в Интернете поддельных «фишинговых» страниц входа в «Интернет-банк». При этом интерфейс «фишинговой» страницы визуально схож с официальной страницей банка, а фишинговые ссылки содержат слова, схожие с названием банка. Расчет злоумышленников построен на невнимательности граждан, которые при входе в «Интернет-банк» через поисковой запрос в Интернете зачастую по первой ссылке попадают на страницу мошенников. Далее гражданин вносит авторизационные данные в предложенные ему формы, не подозревая, что ресурс не является официальной страницей банка.

Таким образом, в распоряжении мошенников оказывается информация, позволяющая получить доступ к счетам клиента. Отличительным признаком «фишинга» является наличие пометки «реклама», зависание страницы после ввода реквизитов со ссылкой на проведение технических работ, наличие орфографических и пунктуационных ошибок, некорректное наименование Банка. В настоящее время мошенники видоизменяют схемы «фишинга»: после получения реквизитов доступа переходят в «режим ожидания» и осуществляют хищение средств только после поступления на счет клиента крупной суммы.

Гражданка Г., жительница Минского района, находясь по месту жительства, с использованием персонального компьютера, осуществив запрос необходимого интернет-банкинга в интернет-браузере, и не проверив адресную строку интернет-ресурса, осуществила переход на "фишинговый" интернет-ресурс, эмитирующий официальный интернет-банкинг, после чего введя реквизиты банковской платежной карточки, идентификационный номер паспорта, а также код из банка, подтверждающий перевод денежных средств, вследствие чего её счета совершено хищение денежных средств в сумме 5465 рублей. Аналогичным способом с 01.05.2023 по 31.07.2023 мошенники похитили денежные средства 35 граждан.

Что нужно проверять при переходе на сайт:

- Адрес.Лучше всего сохранять адреса банков, госорганов, любимых интернет-магазинов и других онлайн-сервисов в закладках. Можно вбивать адрес вручную, но нужно быть внимательным — иногда ошибка даже в одном символе приведет вас на фишинговый сайт-двойник.

- Всегда проверяйте адресную строку браузера. Иногда можно попасть на фишинговый сайт даже при переходе с одной страницы известного вам портала на другую.

- Безопасность соединения.Если вы хотите ввести персональную информацию или данные карты, сделать покупку через сайт, то перед его адресом обязательно должно стоять https и значок закрытого замка. Буква s и закрытый замок означают, что соединение защищено: когда вы вводите на сайте данные, они автоматически шифруются и их не могут перехватить.

- Защищенное соединение — требование обязательное, но не достаточное. Хакеры не могут подключиться к такому сайту и узнать ваши данные. Но это не гарантия того, что сам сайт создан законопослушной компанией. В последнее время и преступники умудряются получать сертификаты безопасности для своих сайтов.

- Дизайн.Даже если вы проморгали лишнюю букву в адресе, а преступники организовали защищенное соединение, плохой дизайн сайта должен броситься в глаза.

Преступники создают онлайн-ресурсы с простой целью — собрать конфиденциальные данные. Поэтому в большинстве случаев они не мудрят со структурой и дизайном сайта. Небрежная верстка, орфографические ошибки, неработающие разделы и ссылки — явные признаки фальшивки.

Но если у мошенников большие амбиции, они могут вложиться в создание сайта, который максимально точно повторяет интернет-ресурс известной организации. Или создать красивый и качественный сайт своего собственного «проекта». Так что только на дизайн тоже ориентироваться нельзя.

Помните, что любая попытка завладения личной информацией должна вызывать настороженность. Небезопасно переходить по первым предложенным ссылкам и вводить на интернет-ресурсах свое имя, телефонный номер, паспортные данные, реквизиты платежных карт, коды доступа, сеансовые ключи и прочую информацию из поступающих SMS-сообщений. Проверяйте корректность адресов сайтов, которые вы посещаете, для чего необходимо сравнивать доменное имя с доменным именем банка из других официальных источников.

Защититься от мошенников, сохранив тем самым свои персональные данные, а также денежные средства возможно при соблюдении стандартных правил цифровой и финансовой грамотности в сети Интернет.

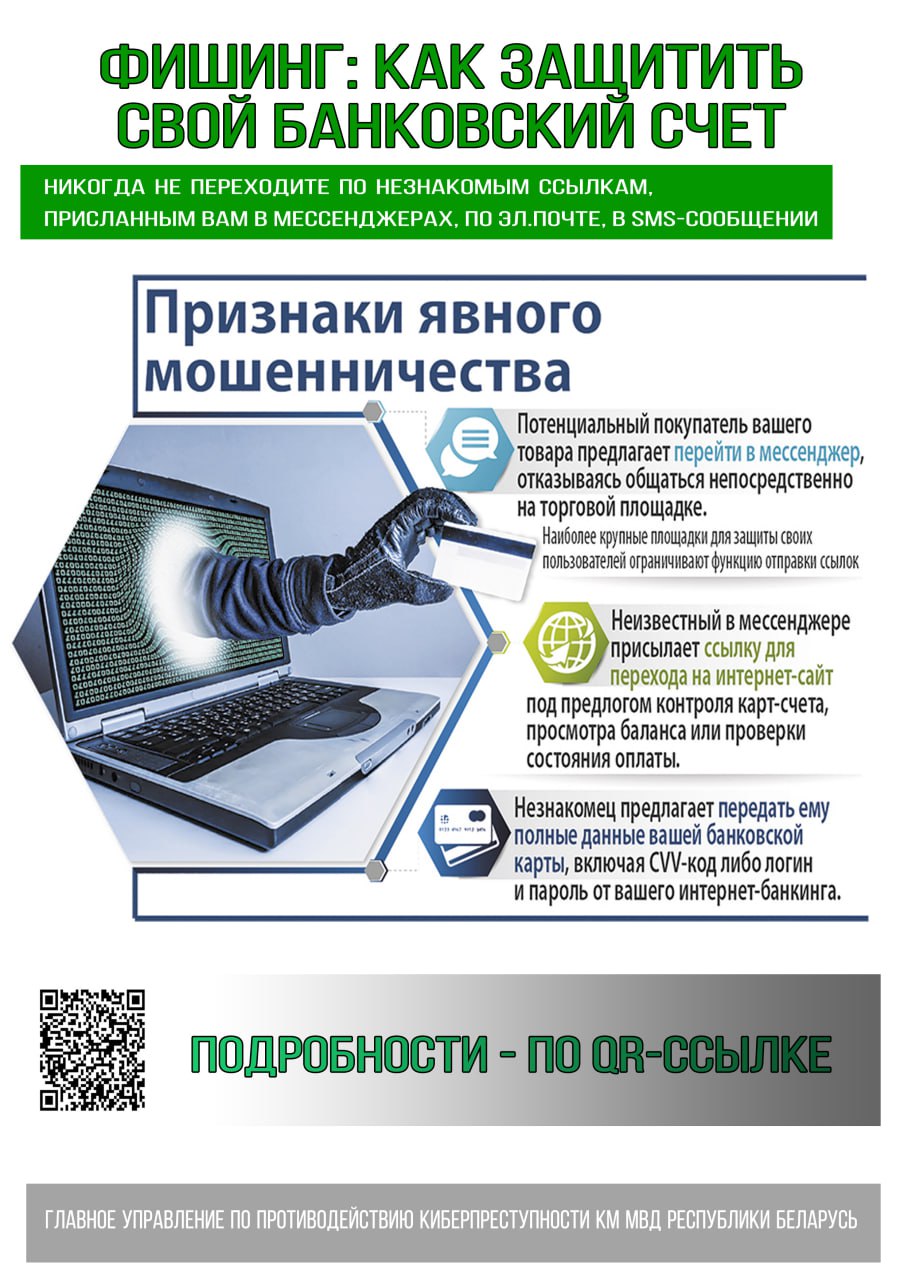

«Несанкционированный доступ к компьютерной информации»

В настоящее время актуальным является несанкционированный доступ к учетной записи в мессенджере «Telegram» либо другого известного мессенджера. Совершаются противоправные деяния следующим образом: пользователю мессенджера поступает сообщение с предложением проголосовать в проходящем конкурсе, к которому также прикрепляется активная ссылка. При переходе по ссылке открывается интернет-ресурс.

Далее, в открывшемся интернет-ресурсе предлагается ввести специальный код, поступающий от «Telegram» в личные сообщения аккаунта.

После ввода указанного кода, злоумышленник активирует учётную запись пользователя на дополнительном устройстве, тем самым получает доступ к учетной записи интернет-мессенджера «Telegram», после чего использует его преимущественно для рассылки подобных ссылок или отправки сообщений с просьбой одолжить денежные средства.

Еще одним способом совершения киберпреступлений является взлом аккаунта в «Viber» либо другого известного мессенджера. Взломы происходят следующим образом – гражданину присылают сообщение с предложением получить необходимую информацию или скидочный купон по ссылке. Мошенник прислал ссылку, якобы содержащую промокод в интернет-магазине. Отмечается, что в ссылке обязательно встроены два слова — activate_secondary, это маркер мошеннической ссылки. Переходя по этим ссылкам, людям предлагается ввести абонентский номер и авторизационный код, поступивший от «Viber» в виде SMS-сообщения, посредством которого дают разрешение на доступ к своей странице Viber. Затем мошенники активируют чужую страницу на своём компьютере.

Также аккаунтами завладевают через аудиозвонок в интернет-мессенджере «Viber». В ходе разговора злоумышленник, представляется работником технической поддержки «Viber» либо сотрудником правоохранительных органов и под предлогом обеспечения безопасности данных пользователя, завладевает авторизационным кодом, поступившим от «Viber» на абонентский номер, который использует для активации аккаунта на другом устройстве.

Важно знать, что работники «Viber» и сотрудники правоохранительных органов, не осуществляют звонки гражданам, с целью получения конфиденциальных данных. Если Вам в мессенджере «Viber» была отправлена подозрительная ссылка, то не стоит переходить по ней и вводить какие-либо данные. Для защиты своего аккаунта в мессенджере, установите двухфакторную аутентификацию, в случае чего мошенники не смогут использовать ваш аккаунт без придуманного вами код-пароля. Кроме того, возможно установить и защиту от лишних звонков, в результате которой звонки от неизвестных пользователей будут ограничены.

Защититься от мошенников, сохранив тем самым свои персональные данные, а также денежные средства возможно при соблюдении стандартных правил цифровой и финансовой грамотности в сети Интернет.

Отделение по противодействию киберпреступности

криминальной милиции Минского РУВД